Frameworks para cibersegurança

O cenário de ameaças cibernéticas está mudando rapidamente, com ameaças persistentes avançadas, ataques patrocinados pelo estado e esquemas de phishing sofisticados. O surgimento da IoT e do trabalho remoto expandiu as vulnerabilidades, tornando as medidas robustas de segurança cibernética e a vigilância contínua mais cruciais do que nunca para proteger dados e manter a privacidade em um mundo cada vez mais conectado.

Medidas proativas de segurança cibernética são essenciais para impedir ataques antes que ocorram. Ao antecipar ameaças, implementar defesas robustas e monitorar continuamente os sistemas, as organizações podem evitar violações de dados, proteger informações confidenciais e manter a confiança. Ser proativo não apenas mitiga riscos, mas também minimiza possíveis danos financeiros e de reputação decorrentes de incidentes cibernéticos.

O projeto de implementação de Frameworks de Segurança Cibernética visa integrar protocolos de segurança abrangentes em todo o cenário digital de uma organização. Ao adotar um framework de referência, garante a aplicação consistente das melhores práticas, fortalece os mecanismos de defesa e aumenta a resiliência contra ameaças cibernéticas, protegendo, em última análise, os ativos e mantendo a integridade operacional diante dos riscos cibernéticos em evolução.

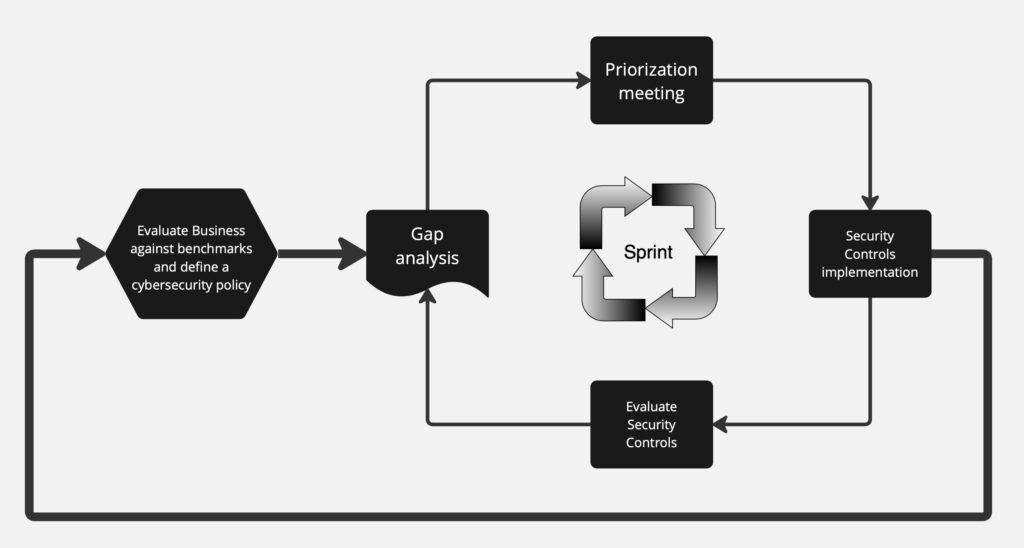

Processo para implementação de frameworks de segurança

Fase 1: Alinhamento de Política e Estrutura

Avaliar as práticas atuais de segurança cibernética em relação ao framework de referência (por exemplo, NIST).

Definir uma política de segurança cibernética personalizada alinhada com os objetivos e regulamentos de negócios.

- Avaliação do status real de segurança cibernética do negócio por meio de entrevistas e ferramentas automatizadas;

- Observar dos frameworks e melhores práticas disponíveis o que se aplica ao negócio e, eventualmente, fundi-las.

- Com base no trabalho anterior, planejamos nossos objetivos.

Fase 2: Análise de Lacunas e Priorização

Conduzir uma análise detalhada de lacunas com base na política estabelecida.

Priorizar questões críticas que representam risco significativo para o negócio.

- A avaliação de risco é um processo crítico que avalia a gravidade e a probabilidade de ameaças potenciais, permitindo que as organizações priorizem recursos e implementem medidas de segurança apropriadas.

- Identificar discrepâncias entre as práticas atuais e a política é crucial para conformidade e segurança. Envolve analisar procedimentos operacionais em relação às diretrizes estabelecidas para descobrir lacunas.

- Priorizar lacunas críticas com base no risco e no impacto nos negócios é essencial para o gerenciamento eficaz da segurança cibernética. Ao avaliar o dano potencial e a probabilidade de ameaças, as organizações podem alocar recursos estrategicamente para abordar as vulnerabilidades mais urgentes, minimizando assim a exposição ao risco e protegendo os principais ativos contra incidentes cibernéticos disruptivos.

Fase 4: Melhoria Contínua

Revisão mensal de análise de lacunas para identificar e abordar novas vulnerabilidades.

Reavaliação anual de negócios para se adaptar às ameaças em evolução e mudanças.

- Testar e avaliar os controles implementados garante sua eficácia na mitigação de ameaças cibernéticas.

- Identificar lacunas ou ineficiências é crítico para melhorar o desempenho do controle.

- O monitoramento contínuo e o refinamento dos controles de segurança são essenciais para manter uma postura robusta de segurança cibernética, adaptando-se a novas ameaças e protegendo os ativos organizacionais em um ambiente digital dinâmico.

Fase 3: Implementação do Controle de Segurança

Implementar controles de segurança priorizados seguindo as melhores práticas e conformidade com as políticas.

Avaliar e monitorar a eficácia dos controles implementados.

Fase 1: Alinhamento de Política e Framework

Avaliar as práticas atuais de segurança cibernética em relação ao framework de referência (por exemplo, NIST).

Definir uma política de segurança cibernética personalizada alinhada com os objetivos e regulamentos de negócios.

- Avaliação do status real de segurança cibernética do negócio por meio de entrevistas e ferramentas automatizadas;

- Observar dos frameworks e melhores práticas disponíveis o que se aplica ao negócio e, eventualmente, fundi-las.

- Com base no trabalho anterior, planejamos nossos objetivos.

Fase 2: Análise de Lacunas e Priorização

Conduzir uma análise detalhada de lacunas com base na política estabelecida.

Priorizar questões críticas que representam risco significativo para o negócio.

- A avaliação de risco é um processo crítico que avalia a gravidade e a probabilidade de ameaças potenciais, permitindo que as organizações priorizem recursos e implementem medidas de segurança apropriadas.

- Identificar discrepâncias entre as práticas atuais e a política é crucial para conformidade e segurança. Envolve analisar procedimentos operacionais em relação às diretrizes estabelecidas para descobrir lacunas.

- Priorizar lacunas críticas com base no risco e no impacto nos negócios é essencial para o gerenciamento eficaz da segurança cibernética. Ao avaliar o dano potencial e a probabilidade de ameaças, as organizações podem alocar recursos estrategicamente para abordar as vulnerabilidades mais urgentes, minimizando assim a exposição ao risco e protegendo os principais ativos contra incidentes cibernéticos disruptivos.

Fase 3: Implementação do Controle de Segurança

Implementar controles de segurança priorizados seguindo as melhores práticas e conformidade com as políticas.

Avaliar e monitorar a eficácia dos controles implementados.

Fase 4: Melhoria Contínua

Revisão mensal de análise de lacunas para identificar e abordar novas vulnerabilidades.

Reavaliação anual de negócios para se adaptar às ameaças em evolução e mudanças.

- Testar e avaliar os controles implementados garante sua eficácia na mitigação de ameaças cibernéticas.

- Identificar lacunas ou ineficiências é crítico para melhorar o desempenho do controle.

- O monitoramento contínuo e o refinamento dos controles de segurança são essenciais para manter uma postura robusta de segurança cibernética, adaptando-se a novas ameaças e protegendo os ativos organizacionais em um ambiente digital dinâmico.